Pour ceux qui utilisent activement Discord, méfiez-vous ! Un nouveau malware, baptisé DISGOMOJI, utilise des emojis pour exécuter des commandes à distance via Discord. Cette méthode, non seulement originale mais aussi particulièrement efficace, cible les agences gouvernementales en Inde.

Certes, de nombreux malwares sont découverts chaque année, mais DISGOMOJI se distingue par son origine et sa méthode d'attaque. Découvert par Volexity, une société de cybersécurité, ce malware a été associé à un groupe basé au Pakistan, identifié sous le nom UTA0137.

Volexity affirme que ce groupe mène activement des missions d'espionnage ciblant l'Inde. Les experts de Volexity sont très confiants quant au succès des campagnes de UTA0137. Ces campagnes ont été couronnées de succès. Elles démontrent la capacité du groupe à infiltrer des systèmes gouvernementaux hautement sécurisés.

DISGOMOJI : commandes malveillantes simplifiées par emojis

DISGOMOJI se distingue des autres malwares par son utilisation de Discord et des emojis comme plateforme de commande et de contrôle (C2). Cette méthode permet de passer outre les systèmes de sécurité qui cherchent habituellement des commandes textuelles.

Quoique cela puisse sembler trivial, l'utilisation des emojis complique la détection des communications malveillantes. En plus, le malware exécute des commandes variées. Ces commandes incluent la prise de contrôle de l'appareil, les captures d'écran, le vol de fichiers, et le déploiement de charges utiles supplémentaires.

C'est le cas de l'exécution de commandes qui semblent anodines pour les systèmes de surveillance classiques.

Mécanisme de commande via Discord

Contrairement à ce que l'on pourrait penser, la simplicité des emojis ne limite pas la complexité des opérations que DISGOMOJI peut exécuter.

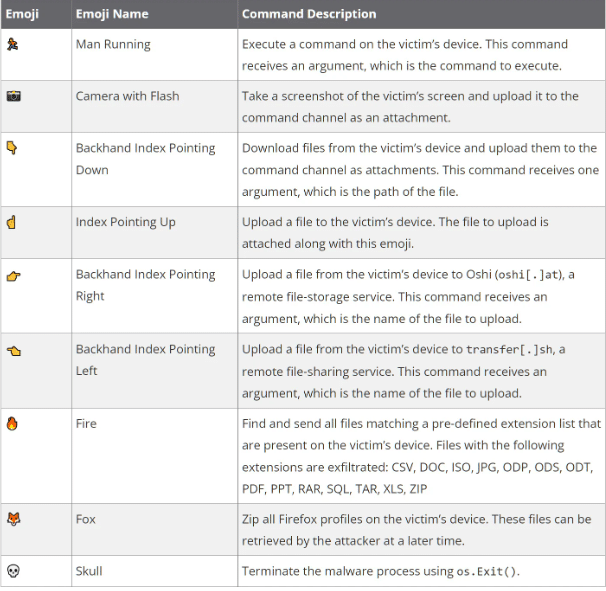

Les attaquants utilisent neuf emojis différents pour représenter les commandes à exécuter sur un appareil infecté. Chacun correspond à une action spécifique.

Grâce à un projet open source de commande et de contrôle nommé discord-c2, DISGOMOJI se connecte à un serveur Discord contrôlé par les attaquants.

« DISGOMOJI suit activement les nouveaux messages sur le canal de commande Discord. La communication C2 s'effectue à l'aide d'un protocole basé sur les emojis. L'attaquant envoie des commandes au malware en utilisant des emojis dans le canal de commande. Les hackers peuvent ajouter des paramètres supplémentaires en fonction de l'emoji, si besoin. Durant l'exécution d'une commande, DISGOMOJI montre un emoji ‘Horloge' pour notifier l'attaquant de son traitement. Une fois la commande entièrement traitée, la réaction emoji « Horloge » est supprimée et DISGOMOJI ajoute un « . Cochez l'emoji du bouton « Cocher le bouton » en réaction au message de commande pour confirmer que la commande a été exécutée. »

Quels systèmes DISGOMOJI cible-t-il principalement ?

Le malware cible principalement BOSS (Bharat Operating System Solutions), une distribution Linux utilisée par les agences gouvernementales indiennes. L'infection débute généralement par un e-mail de phishing contenant une archive ZIP. Cette archive inclut un exécutable ELF, conçu pour s'installer discrètement sur l'appareil.

Après tout, une fois exécuté, DISGOMOJI télécharge un leurre PDF. Ce PDF est un formulaire de bénéficiaire en cas de décès d'un officier, tandis que des charges utiles malveillantes supplémentaires s'installent en arrière-plan.

Au contraire de ce que l'on pourrait penser, ce leurre détourne l'attention de l'utilisateur pendant que le vrai danger s'installe sur le système.

- Partager l'article :